Vulnerabilidades y fallos de seguridad que pueden ser letales. Importancia de las actualizaciones

¿Somos conscientes de los riesgos que comporta un fallo de seguridad en un equipo tecnológico (software y/o hardware)?

Muchas veces, el alcance de un fallo de programación de una aplicación o de diseño de un dispositivo tiene un alcance limitado o sus consecuencias no pasan de ser molestias o pérdidas de datos, pero en otros casos (los más extremos) pueden afectar y seriamente a vidas incluso causando muertes y no siempre se presta la debida atención, tanto desde el punto de vista de usuario como de los fabricantes y desarrolladores (que cada vez realizan un S-SDLC) , si bien esta tendencia está cambiando en un mundo cada vez más conectado en todo momento.

Algunas reflexiones sobre todos esos riesgos por usar tecnología diariamente que muchas veces nos pasan desapercibidos y la importancia de las actualizaciones en los dispositivos.

Constantemente estamos viendo cómo es necesario instalar actualizaciones en Windows, en macOS, en el iPhone, iPad, Android, navegadores, programas ofimáticos, apps y tantos otros dispositivos, incluidos incluso coches, neveras, cámaras, espejos, hornos o tantos dispositivos conectados a Internet, por ejemplo, y esa es precisamente la tendencia.

Actualizaciones para mejorar la seguridad

La actualización, en algunos casos, aporta nuevas características o funcionalidades visibles, lo que anima a lanzarse a su instalación que en muchos casos suele posponerse todo lo posible por pereza, miedo a lo que puede pasar o desconocimiento. En otros casos, tras instalar la actualización del dispositivo, todo parece igual que antes, pero no es así.

Cualquier dispositivo tecnológico tiene en mayor o menor medida una serie de componentes internos software y/o hardware desarrollados y diseñados para cumplir sus cometidos y funcionalidades.

El problema surge cuando a hora de diseñarlos y construirlos no se tiene en cuenta (y se comprueba) la seguridad sino solo cuestiones de funcionamiento.

Pongamos por ejemplo un smartphone con Android, un dispositivo muy usado y extendido en el mundo.

Después de comprarlo, suele ser habitual que aparezca una notificación de que es necesario actualizar las apps e incluso el sistema operativo del aparato que en algunos casos provoca ciertos cambios de iconos, nuevas opciones más o menos útiles y, en general, siendo el mismo smartphone, es un poco como si fuese “nuevo”.

Ese smartphone se conecta a Internet mediante Wi-Fi o 2G/3G/4G utilizando un navegador web, un cliente de correo o muchas apps (la de Facebook, WhatsApp, Instagram, etc.).

Supongamos que hay un fallo en el software que controla la conexión a la Wi-Fi y si se cumplen una serie de condiciones, un posible atacante puede llegar a tomar el control del dispositivo de forma remota (por ejemplo, para hacer llevar a cabo una APT o como parte de una botnet de un servicio del Crimen como servicio/Crime as a service. Esto es posible y de hecho ha ocurrido en el pasado.

Si los programadores de Android (Google, para que nos entendamos, que es su propietaria) en este ejemplo no programan una nueva versión del software que solucione esta vulnerabilidad o fallo de seguridad, el usuario del smartphone se va a ver expuesto a ella.

La pregunta razonable, llegados a este punto, es ¿y qué pasa cuando el smartphone (o, insisto, cualquier dispositivo) ya tiene unos años y no se despliegan actualizaciones para él? Pues que queda totalmente expuesto sin poder hacer nada para remediarlo, porque la solución, si no es dejar de usar el dispositivo, no la puede solucionar él de ninguna manera.

Por tanto, es muy importante instalar las actualizaciones siempre que sea posible, aunque también es cierto que algunas actualizaciones provocan que aparezcan nuevas vulnerabilidades que antes no estaban en ciertas ocasiones.

Esta es la razón por la que usar Windows XP, un gran sistema operativo muy estable y bastante rápido después del año 2014 conlleva un riesgo ya que todos los fallos de seguridad que se han ido descubriendo (y se descubrirán) desde el momento que dejó de tener actualizaciones ya no serán solucionados.

Además de fallos de seguridad software puede haber otros fallos de seguridad causados por el hardware mucho más difíciles de solucionar o parchear.

Todas estas vulnerabilidades pueden explotadas por usuarios maliciosos para robar información, usarlos como equipos para realizar ciberdelitos como ataque DDoS, ransomware (secuestrar los ficheros del PC a cambio de un rescate en dinero si el usuario quiere recuperarlos) y un larguísimo etc.

Un smartphone, un sistema operativo de un PC que usamos a diario son ejemplos visibles y claros, pero no siempre reparamos en todos los demás aparatos que nos rodean y que también son susceptibles de tener fallos de seguridad: el router de conexión a Internet ¿cuántas veces lo has actualizado? ¿Y el horno de la cocina que se conecta a Internet? ¿Y la nevera? ¿Y el altavoz inteligente Alexa? ¿Y la smartTV? Vivimos rodeados de aparatos que, poco a poco, se vuelven inteligentes, interactúan entre ellos, con nosotros y se conectan a Internet.

Vulnerabilidades y fallos de seguridad que pueden ser letales

Existen vulnerabilidades que pueden afectar a la vida humana. Alguna de ellas por ejemplo son las relacionadas con los dispositivos vitales y desde hace ya tiempo, sigo este tipo de noticias. Los marcapasos por ejemplo según muchas fuentes son dispositivos electrónicos con conectividad inalámbrica con una seguridad mejorable.

Por ejemplo, este informe de la FDA (Cybersecurity Vulnerabilities Identified in St. Jude Medical’s Implantable Cardiac Devices and Merlin@home Transmitter: FDA Safety Communication) en la que alertan de los crackers pueden tomar el control de algunos marcapasos (Merlin@home Transmitter de St. Jude Medical), pudiendo hacer que se quede sin batería, alterar su funcionamiento o incluso provocar un shock.

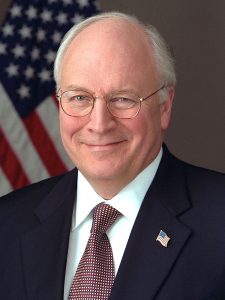

Dick Cheney, antiguo vicepresidente de EE.UU. pidió a su médico que le desactivase las comunicaciones inalámbricas de su marcapasos

Informan, eso sí, que no les consta que eso haya pasado, pero la posibilidad existe. Siempre me molesta cuando sale el aviso de actualización de Windows, imagino la poca gracia que me haría saber que hay un boletín de ciberseguridad sobre un marcapasos que tengo puesto (si tuviese uno, claro).

Todo esto, aunque parezca un poco de una película de espías es muy cierto y real. Por ejemplo Dick Cheney, antiguo vicepresidente de EE.UU. pidió a su médico que le desactivase las comunicaciones inalámbricas de su marcapasos por si acaso Dick Cheney had the wireless disabled on his pacemaker to avoid risk of terrorist tampering.

Otros estudios Medical Device Security: An Industry Under Attack and Unprepared to Defend afirman que los dispositivos médicos no son demasiado seguros (no se pensaron para serlos, por ejemplo pocos cifran la información o son sometidos a exhaustivos procesos de auditorías de seguridad -al menos a día de hoy-) y que incluso con el paso del tiempo su seguridad técnica puede ser vulnerada (como cualquier otro sistema digital).

Es, sin duda, un drama que un ransomware como el CryptoLocker se cuele en un PC y deje sin acceso a ciertos ficheros, que se borren fotos y datos importantes o que incluso que se filtre información (quizá confidencial) pero, bajo mi punto de vista, no hay nada peor que algo que pueda afectar directamente a la vida de una persona, algo que es insustituible.

Los fabricantes y desarrolladores deben ser cada vez más conscientes de realizar productos seguros (sobre todo los de productos que puedan afectar a la salud o vidas) y de mantenerlos así a lo largo del tiempo con las actualizaciones que sean necesarias todo el tiempo que sea posible conforme se vayan descubriendo nuevos fallos de seguridad en ellos.

Conviene decir también que en muchos casos hay fallos en sistemas que no llegan a hacerse públicos o que no se dan a conocer, lo que no quiere decir que alguien sepa de su existencia y se pueda aprovechar de ellos.

Como usuarios debemos ser conscientes de la importancia de realizar las actualizaciones de los dispositivos que utilizamos de forma frecuente regularmente. Es cierto que cada vez en más casos, esto se hace de forma automática, pero no siempre es así.

Introducción a S-SDLC y su importancia en las actualizaciones

A la hora de desarrollar software, las organizaciones deben ser conscientes que los programas son cada vez más complejos y que se deben utilizar buenas prácticas a la hora de realizar estos desarrollos. Detectar los problemas y corregirlos es tanto más económico y tiene menor impacto de imagen, reputación y costes cuanto antes se detecten. No es lo mismo encontrar los defectos en la programación si lo hacen los desarrolladores, que si los localizan los probadores de la aplicación (ya que se deben corregir, puede alterar plazos de entrega, hay que volver a probar, etc.) o los propios usuarios, ya que lo habitual es que éstos se molesten, dañando la imagen de la organización o puede que incluso peor: fugas o pérdidas de información, etc.

Un SDLC (Software Development Life Cycle) es un proceso en fases que utiliza diferentes tipos de conocimientos y tecnologías con el objetivo final de desarrollar software de calidad. Sus principales etapas son: requisitos, diseño, programación, pruebas y despliegue.

Si además de software de calidad, se desea que éste sea seguro (algo más que recomendable), con todo lo que ello conlleva (confidencialidad, integridad y disponibilidad), se habla de un S-SDLC.

Por tanto, se puede definir un S-SDLC como un conjunto de mejores prácticas a la hora de crear e implantar el SDLC, tratando de detectar, prevenir y corregir los problemas de seguridad en el desarrollo de las aplicaciones con el objetivo de lograr software sin vulnerabilidades, seguro ante ataques y que haga solo aquello para lo que fue diseñado, asegurando la integridad, disponibilidad y confidencialidad.

Es importante destacar que las metodologías que se añaden para mejorar la seguridad no alteran las actividades del SDLC (pudiéndose utilizar independientemente del modelo empleado), sino que añaden nuevas en un nuevo ciclo de vida (un ciclo de vida continuo) con el objeto de reducir el número de vulnerabilidades y debilidades en el software desarrollado.

El software resultante no solo es, en teoría, más seguro en su diseño y programación, sino que se mantiene vivo el proyecto a lo largo de toda la vida útil del software mediante un proceso de pruebas y actualizaciones cuando se detecta que pueden haber aparecido posibles amenazas. Es decir, el desarrollo del software no termina cuando se pone a la venta el programa o incluso se compra por parte de un usuario como ocurría hace unos años sino que se encuentra en constante revisión, supervisión y mejora.

Conclusiones

La seguridad de los sistemas sigue siendo percibida en muchos escenarios como algo secundario, pero la realidad nos está demostrando (y lo hará más en el futuro) que es algo tan o más importante que las funcionalidades.

Tanto fabricantes y desarrolladores como los propios usuarios debemos empezar a ser conscientes de la importancia de manejar equipos seguros y no solo fijarnos en su precio.

Debemos, por tanto, ver cada actualización de los aparatos y software que usamos no como una fuente de nuevas funcionalidades o características del dispositivo que ya tenemos, sino como un mecanismo para cerrar posibles “puertas de entrada” que nunca debieron quedar abiertas.

No tiene sentido dejar un comentario cuando además, se pregunta algo que a uno le parece importante conocer y que no se recibe respuesta sobre ello así, que, no merece la pena molestarse en hacer comentarios para después no recibir respuesta.

Christian suele contestar a los comentarios que recibe en los diferentes artículos que publica, aunque no suele hacerlo a diario, sino esporádicamente.

Saludos

Gracias, Scherzo. En efecto, me lleva mis horas hacerlo.

No sé a qué comentario te refieres pero si es una pregunta para que se te responda, no es un comentario sino una consulta y en ningún sitio se dice que aquí se tenga la obligación de responder las consultas ni de hacer de soporte. Se intenta con buena voluntad y dedicando un tiempo, igual que para escribir los artículos y solucionar algunos problemas que pueda haber, pero esto no es una página de soporte de nada (y además, gratuita).

En el caso que comentas que el alto funciónario pidió desconectar el WIFI de su marcapasos, que ocurrió? No es importante el monitoreo?

Buenas

Me he quedado con la misma duda pero cuentan mucho más en Internet del tema como por ejemplo en el Washington Post https://www.washingtonpost.com/news/the-switch/wp/2013/10/21/yes-terrorists-could-have-hacked-dick-cheneys-heart/?noredirect=on&utm_term=.550927f513d2 donde confiman que lo hicieron pero no que pasó después. Me recuerda a la serie Homeland donde unos terroristas matan a un político así a distancia.

Imagino que por cuestiones de seguridad no habrán dado más datos que que le desactivaron las comunicaciones inalámbricas.

Muy buen post como siempre Christian. Vivimos en un mundo burbuja donde realmente no sabemos todos los riesgos que corremos dia a día por usar tecnología en muchos casos obsoleta o desactualizada. Precisamente hace un par de meses compramos en casa un horno que va por Wifi y me dio miedo que alguien lo pueda activar a distancia jejejeje.

Tus artículos siempre aportan. Aquí un fan incondicional pero critico también.

Fran

Gracias, Fran.

Pues no se sabe qué pasó con él. Quizá solo lo activaban de vez en cuando. Se valoró más en su caso la seguridad que la monitorización.

Saludos.