¿Qué es un host bastión?

De forma general, se puede definir un host bastión como un sistema informático especialmente diseñado para resistir ataques informáticos y, de esta manera, proteger la red informática al que pertenece.

Son de gran utilidad para salvaguardar la seguridad de la organización que las utiliza.

¿Qué es un host bastión?

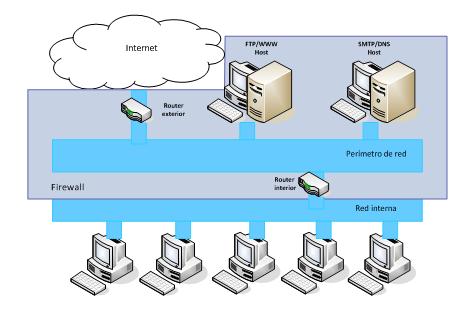

De forma más detallada, podemos definir un host bastión (también llamados a veces “application level gates”) como un sistema informático especialmente concebido, configurado y protegido, reforzando su seguridad, para este uso que se ubica entre la red informática (o redes) a proteger (por ejemplo fuera del firewall o cortafuegos o en la DMZ -zona desmilitarizada-) y el exterior (Internet a través de uno o varios routers, etc.), quedando expuesto a las amenazas que puedan llegarle y para las que está preparado y filtra el tráfico de entrada y de salida según las directrices que tenga configuradas haciendo de “proxy”, permitiendo y denegando conexiones.

Por tanto, la idea detrás del host bastión es que sea una línea de defensa que no debería ser vulnerada o podría poner en riesgo y comprometer a la red de usuarios (de ahí la idea de “bastión”).

El host bastión debe filtrar totalmente el tráfico de entrada y el de salida y solo permitir ciertas conexiones y protocolos para minimzar los riesgos.

Suelen verse sometidos a auditorías regulares, revisiones y actualizaciones e incluso “tuneos” incluso en el kernel o en las pilas de TCP/IP para intentar minimizar los riesgos y maximizar la seguridad. Puede haber más de uno en la organización.

En algunos casos proveen además de ciertos servicios (como proxy, servicio web, servicio de DNS, honeypot, etc.), pero cuantos más tenga operativos, más riesgos de poder ser vulnerado, por lo que suelen eliminarse todos los programas, usuarios, servicios, cerrar puertos, etc. que no sean absolutamente necesarios según las políticas de riesgo mínimo.

Conozco varios casos de “bastiones” instalados con distribuciones Linux de uso general pero totalmente “personalizadas” para que cumpla su función de seguridad.

Una manera de instalar un host bastión usando Linux parte de una distribución en la que se configura solo el sistema base, sin bases de datos, servicios innecesarios y aplicaciones no imprescindibles. A continuación, conviene instalar todas las actualizaciones de seguridad y reforzar la seguridad del kernel (SELinux, AppArmor o Grsecurity) y proteger el sistema (contraseñas, accesos limitados a través del firewall, sistema de auditoría de logs, etc.) tanto como sea posible. En ocasiones tienen un sistema de detección de intrusos (como Snort).

Los host bastión pueden configurar de diferentes maneras:

- Single-homed bastion host: En este caso el sistema solo tiene una tarjeta de red conectada al router, de tal manera que éste envía la información al host y desde la red se envía también al host bastión siendo éste el punto de filtrado. Desde la red interna no se puede llegar directamente al exterior sin pasar por el bastión y lo mismo desde Internet hacia adentro. La información fluirá o no según las directrices de seguridad establecidas.

- Dual-homed bastion host: En este caso el sistema tiene dos (o más) tarjetas de red, lo que permite tener una mayor separación entre la red externa (Internet, o la que proceda) y la red a proteger, dificultando el paso de la una a la otra por un atacante. El reenvío IP entre las tarjetas debe estar desactivado. Esta opción proporciona mayor seguridad ya que aunque el router se vea comprometido, la red interna estará protegida ya que está en otra zona.

- Multi-home bastion host: en este caso y para reforzar todavía más la seguridad de la organización, se crea una infraestructura que puede contener dos o más hosts bastión interconectados (por ejemplo, uno en el exterior y otro en la red interna).

Esta configuración no suele ser habitual en muchas empresas, pero en el momento en el que la seguridad de la información se perfila como elemento clave dentro de la misma, pudiendo acarrear importantes pérdidas económicas o de información (por ejemplo, por una APT) o incluso reputación (por ejemplo, si se encarga a alguien como crimen como servicio), se recurre habitualmente a configuraciones de seguridad más avanzadas como puede ser un host bastión.

Gracias por la información, estuvo muy interesante.

Gracias.

Después de la crisis de Twitter con el #bitcoinscam, la ciberseguridad es cada vez más relevante.

Hace poco he estado estudiando con Google Cloud para obtener la certificación profesional y es muy interesante el profundizar en cómo Google ha estructurado la ciberseguridad desde diversos ángulos complementarios. Un fallo grave de ciberseguridad por parte de Microsoft Azure, Amazon Web Services or Google Cloud haría que perdieran su cuota de mercado en favor de sus competidores.

Si soy sincero, y a pesar de todas las garantías (que son muchas) que ofrecen los grandes servicios clouds, siempre me termino haciendo la misma pregunta: ¿son inmunes?

Muchas gracias, Óscar. Respondiendo a tu pregunta, nada es 100 % seguro.

Gracias por el post, muy buena información.

Gracias.