Qué es un ataque DoS y DDoS y diferencias entre DoS y DDoS

Los conceptos de ataques DoS y DDoS, entendidos los dos como abreviaturas de denial of service ataques por denegación de servicio se suelen confundir a menudo, pero no son lo mismo, existiendo diferencias sobre todo técnicas entre ellos.

¿Qué es un ataque DoS y un DDoS y qué diferencias hay entre ellos?

¿Qué es un ataque DoS? (Denial of service o denegación de servicio)

¿Qué es un ataque DoS? Un clásico entre los ataques remotos por Internet y otras plataformas es el ataque DoS (denial of service o denegación de servicio) que es un ataque que impide la utilización correcta de ciertos servicios por parte de los usuarios autorizados y legítimos.

En un ataque DoS, se intenta saturar el servidor o servidores (por ejemplo, una web, pero también recursos locales de red) con millones de peticiones (o, al menos «muchas») aparentemente legítimas desde una fuente, que puede ser el equipo del usuario «malvado» u otros, que camufla su dirección IP desde la que se conectan a Internet a través de proxys y otros mecanismos para que no se conozca su ubicación física exacta en el caso de Internet.

El resultado es que, ante el aluvión de solicitudes de información (peticiones), aparentemente legítimas, el servidor intenta atenderlas y, como no lo consigue, comienza a saturarse y a dejar de proporcionar la información que debería facilitar tanto a los que quieren consultar de verdad como a los que solo buscan interrumpir el servicio.

En otros casos, el ataque DoS también puede hacerse al conocer una cierta vulnerabilidad o fallo del sistema que puede disparar el consumo de sus recursos (por lo que no hace falta un tráfico en exceso), pero la idea en general que persigue este ataque es simplemente que se sature la máquina o máquinas servidores y no proporcionen el servicio que deberían.

Existen bastantes aplicaciones para ello en Internet, que tanto se aprovechan de vulnerabilidades como las intentan saturar.

Otros formas de ataque son:

- Ataque SMURF

- Ping Flood

- SYN Flood

- UDP Flood

- Ataque LAND

¿Qué es un ataque DDoS? (Distributed denial of service)

Como decíamos al principio, no es lo mismo un ataque DoS que un ataque DDoS, términos que con frecuencia se usan de forma equivalente cuando no lo son (por los mismos medios que siguen llamando a los móviles «nuevas tecnologías» o a Internet «la autopista de la información»).

De hecho, hay una filosofía (y técnica) muy diferente detrás de cada uno, DoS y DDoS y aquí las esbozo.

En el DDoS, o “Distributed Denial of Service”, los ataques se caracterizan por llevarse a cabo por varias personas o «entidades» a la vez o, lo más habitual, usando una «botnet» que no es más que una red de equipos en los que hay un programa instalado de forma consciente (gente con mala idea) o inconsciente (malware).

Un ataque DDoS no tiene por qué ser iniciado por un usuario «malvado», contrariamente a lo que se piensa. Hace unos años, por poner un ejemplo, se usaba mucho y se comentaba profusamente en los medios de comunicación cómo se usaba el LOIC (Low orbit ion cannon) para «tumbar» de forma coordinada ciertas páginas web por parte de usuarios que lo hacían de forma consciente y malintencionada por parte de usuarios anónimos de la red (algo que, por cierto, es un delito según el código penal español, por lo que no recomiendo su uso – LOIC).

Las webs del Congreso de España o la SGAE, entre otras muchas, fueron algunas de las víctimas de este tipo de prácticas.

Anonymous fue en el pasado titular de los medios de comunicación por llevar a cabo ataques de este tipo, como por ejemplo la Operation Payback:

El concepto de ataque DDoS es que es un ataque normalmente por Internet Distribuido (de ahí la inicial D adicional).

Un ataque DDoS es más complejo de detener que un DoS, pues son varios los equipos que realizan peticiones de forma masiva y constante al servidor o servidores.

Es importante destacar que los ataques DDoS no tienen por qué ser necesariamente lanzados a través de PCs de usuarios convencionales infectados por programas maliciosos, aunque es habitual que así sea, ya que muchos PCs contienen malware que puede ser controlado a distancia por uno o varios «malvados» que incluso en ocasiones alquilan estas botnets o redes de ordenadores “zombie”, ofreciéndolos como parte del crimen como servicio o crime as a a service.

La realidad es que cada vez hay más dispositivos de distintos tipos conectados directamente a Internet que son susceptibles de poseer vulnerabilidades en su software que pueden ser explotadas y, de hecho, hace unos años cayó una parte de Internet y no funcionaba una buena parte de ella (Twitter, Spotify, etc.) “gracias” a las peticiones generadas por muchos dispositivos IoT (Internet of Things o Internet de las cosas) con vulnerabilidades que fueron explotadas por presuntos ciberdelincuentes.

Todas estas peticiones provenientes de aparatos (cámaras conectadas a Internet en este ejemplo real) acabaron por provocar una importante denegación de servicio de muchas páginas y organizaciones.

Se teme que cada vez haya más ataques de este tipo incluso utilizando smartphones infectados con malware, que por desgracia se estima que su número aumentará en gran medida en un futuro próximo igual que ha ocurrido con los ordenadores.

Este problema de denegación de servicio afecta a la disponibilidad e, incluso, en ocasiones a la integridad y autenticidad de los datos, ya que la caída del servicio puede provocar errores o la visualización de informaciones comprometedoras o el mal funcionamiento de otros, afectando a todo el sistema, provocando errores en los registros de transacciones, bases de datos, etc. Lo normal es, de todas maneras, que simplemente no funcione nada.

No es fácil protegerse ante un ataque de este tipo. Ante un ataque DoS con «pocas» IPs atacando, se pueden llegar a filtrar, pero si es un DDoS…

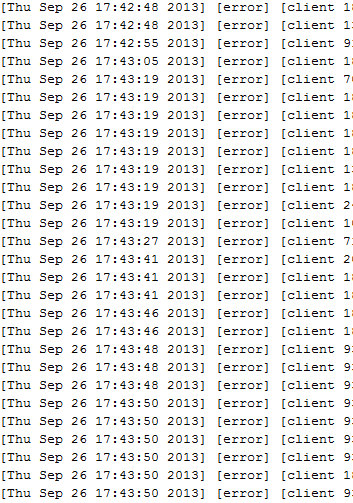

Personalmente experimenté un ataque de este tipo contra este mismo blog El blog christiandve bajo ataque (gracias) en 2013 y en los logs o registros a lo largo de una semana llegué a registrar miles y miles de IPs diferentes. Estar en el ojo del huracán, desde el punto de vista de una entidad “normal” (es decir, si no se es una institución con enormes recursos como puede ser Facebook, Microsoft, Google o los propios gobiernos), es extremadamente frustrante, ya que poco se puede hacer salvo aumentar los recursos y poner medidas de filtrado por patrones (con el riesgo de dejar a usuarios legítimos fuera).

El mejor consejo es estar siempre actualizado, se tenga el sistema que se tenga (PC, cámara conectada a Internet, servidor, móvil, etc.).

En el caso de webs o servicios web disponer de balanceadores de carga o sistemas tipo firewall y firewalls de aplicación (WAF) que intentan encontrar patrones en las peticiones suelen ser una buena medida de prevención, aunque si el ataque DDoS es de grandes dimensiones, no hay muchas alternativas más que esperar a que termine.

Como se puede observar, las diferencias entre un ataque DoS y DDoS son sutiles pero existen, siendo por lo general estos últimos en general más dañinos y difíciles de prevenir y presentar contramedidas por su carácter distribuido.

Gracias, por la excelente información

Muchas gracias, Vladimir.

No tenía ni idea de esto. Como siempre ilustrándonos. Gracias crack :)

Muchas gracias, Carlos.

muy bien explicado realmente este tipo de información no esta muy clara muchas veces en español y este es un excelente articulo.

Estupendo, Gabriela.

Muchas gracias por la información, la verdad no sabía diferenciarlos.

saludos querido Chris…

Realmente muy bien Explicado te felicito por la calidad del detalle, simple, rápido y didáctico.

Me ha parecido muy útil este artículo sobre los ataques DoS y DDoS, ya que mucha gente no está familiarizada con estos términos y puede resultar confuso entender la diferencia entre ambos.

Muchas gracias por el contenido, siempre es útil contar con este aporte. Me toco trabajar con clientes que habían sufrido ataques de DDos en el pasado y realmente no es el mejor escenario para ellos.