¿Qué es una APT -Advanced Persistent Threat- y cómo protegerse?

Cada vez es más popular el término APT. ¿Qué son las APTs? Una APT son las siglas en inglés de Amenazas Persistentes Avanzadas (Advanced Persistent Threat), un amenaza de ciberseguridad real cada vez más extendida en el mundo (y que irá a más, me temo).

Puede parecer un poco de película, pero es algo real que está pasando y afectando a muchas empresas, instituciones e incluso gobiernos (y, lo peor, es que quizá no lo sepan).

¿Qué son por tanto las APTs exactamente y cómo protegerse de ellas?

¿Qué son las APTs?

APT hace referencia a un conjunto de técnicas y procesos informáticos sigilosos utilizados como parte de un elaborado ciberataque que se extiende en el tiempo (es decir, no es un ataque puntual que dura solo unas horas o días).

En definitiva, se puede ver un tipo de malware (programa malicioso) que se programa y diseña creado específicamente para infiltrarse en una cierta empresa, institución o gobierno para -normalmente- robar toda su información y permanecer oculto cuanto más tiempo, mejor, ya que, a mayor permanencia, más información podrá llevarse.

En el caso del virus Struxnet, un gran ejemplo de APT, el malware fue capaz de infectar y afectar a sistemas SCADA y a reactores nucleares en Irán (que suelen ser instalaciones críticas muy bien protegidas) provocando grandes daños e incluso dejando sin corriente a parte del país.

Inicialmente estaban enfocadas a grandes empresas, instituciones o gobiernos, pero poco a poco, conforme aumenta la digitalización de las empresas y la exposición de las mismas al exterior (empleados que llevan sus dispositivos, utilización de portátiles, etc.) las APTs empiezan a afectar a otras independientemente de su tamaño o actividad, muchas de las cuales no están preparadas para afrontaras o incluso desconocen su existencia.

¿Qué características tiene una APT?

Por una parte, las APTs son:

- Amenazas avanzadas: es decir, suelen utilizar sistemas complejos o combinaciones de ellos incluso desarrollados a medida del objetivo y las personas responsables de ellos suelen contar con amplios recursos tecnológicos, económicos y humanos.

- Amenazas dirigidas: están diseñadas siempre para lograr un objetivo concreto (empresa, institución, gobierno, persona,…) y no valen para otros en muchos casos, ya que cada una suele tener sus particularidades y configuraciones.

- Amenazas persistentes: una vez fijado un objetivo y tras intentar infiltrarse en él, si no se consigue por alguna contramedida disponible o similares, no se ceja en el empeño, sino que se buscan otras maneras de lograrlo, incluso desarrollando nuevas estrategias o programas.

- Amenazas en continuo cambio: cuando se infiltran en el sistema y para evitar ser detectados por los sistemas de seguridad, antivirus, etc. el software malicioso va “mutando” para seguir siendo detectado y poder persistir en la víctima el mayor tiempo posible.

¿Cómo se realiza un ataque con una APT?

Según el informe “The advanced persistent threat” de Mandiant, las fases de un ataque de APT y que se corresponden a lo que se ha descrito son:

Fase 1 de una APT: Reconocimiento

Lo primero que hacen los cibercriminales es recopilar información (toda la posible) de fuentes públicas (Google, en caso de ser un gobierno muchos datos aparecerán en el Boletín Oficial de Estado, de su página web, redes sociales –Facebook incluso artículos antiguos, LinkedIn,…-, etc.).

Se lista información de:

- Sistemas informáticos existentes y sus características tecnológicas (versión de software, características, etc.).

- Mecanismos de seguridad empleados.

- Protocolos de seguridad.

- Empresas con las que se colabora.

- Nombres y datos de contacto de directivos y empleados.

- …

Con todos estos datos, se diseña un software para poder infiltrarse en la red de forma que se aproveche una vulnerabilidad informática de los sistemas utilizados.

En caso de no saber cómo hacerlo, existen incluso organizaciones que a las que se les puede contratar (uno de los servicios que ofrece el CaaS –Crime as a service– Crimen como servicio, una modalidad de negocio en auge y en el que se contrata a una organización que elabore un programa malicioso para obtener ciertos objetivos poco legales). Lo más curioso es que incluso proporcionan soporte técnico si no se sabe usar el malware.

Fase 2 de una APT: Intrusión inicial en la red

A continuación, ya con el software malicioso preparado, llega el momento de introducirlo en la organización. Para ello se suelen basar en técnicas tan sencillas como dejar un USB en el aparcamiento, mandar correos con enlaces maliciosos para intentar obtener credenciales (spear phishing), un documento ofimático con una macro maliciosa, ingeniería social o similares para infectar el equipo o incluso instalar un keylogger (programa que captura las pulsaciones del teclado) o software de control remoto del ordenador por parte del ciberatacante,….

Por mucha seguridad que tenga la organización, los empleados suelen ser el eslabón más débil y la creatividad de los ciberdelincuentes es muy elevada.

Es importante destacar que estos ataques iniciales o intentos de intrusión no suelen dirigirse a los más altos directivos (CEO, Presidente, Director General,…) que suelen estar más “protegidos” sino a mandos intermedios o incluso simples empleados.

Por eso afirmo siempre que, como empleados e independientemente del cargo ocupado, todos somos un posible objetivo de los cibercriminales.

Fase 3 de una APT: Establecer una puerta trasera (backdoor) en la red

Una vez que se ha infectado un equipo, el malware se intenta propagar por la organización, instalando incluso “puertas trasera” en los equipos para que los cibercriminales puedan acceder a ellos y controlarlos con un Mando y Control (C&C), y seguir propagándose y “pivotando” de unos equipos a otro, llegando incluso a infectar a servidores secundarios y principales.

Fase 4 de una APT: Obtención de las credenciales de usuarios

Una vez en la organización a través de los equipos de la red, el objetivo es ir conseguir credenciales de usuarios legítimos para de esta manera continuar la expansión.

Fase 5 de una APT: Instalar utilidades de diferentes tipos por parte de los atacantes

Con las credenciales de los usuarios, se pueden instalar programas en la red que espíen las conexiones, ayuden a detectar dónde está la información confidencial y se pueda continuar la expansión por la red.

Fase 6 de una APT: Escalada de privilegios / movimiento lateral / extracción de datos

A partir de ese momento, los ciberdelincuentes ya pueden llegar a moverse por la red libremente y robar la información que deseen y consideren más relevante -incluso confidencial como secretos industriales, etc.-, destruir datos o lo que se propongan (si bien suelen ser muy sigilosos y casi invisibles para poder seguir dentro del sistema). Los datos se suelen enviar al exterior a través de conexiones seguras para no ser detectados.

Fase 7 de una APT: Mantener la persistencia

Es interesante enfatizar que los propios ciberdelincuentes van “mutando” el malware utilizado para que los mecanismos de seguridad implantados no lo detecten conforme va pasando el tiempo.

¿Cómo protegerse de las APTs?

Existen diferentes alternativas para protegerse de los APTs desde diferentes aproximaciones e incluso para detectar los APTs (INCIBE).

- Las APTs son programas diseñados a medida en muchos casos pensando en las características del objetivo (empresa, institución, gobierno, etc.) por lo que un antivirus o antimalware convencional no suelen ser efectivos, ya que se suelen basar en buscar patrones conocidos de otros virus que tienen en la base de datos, y por otra parte realizan análisis de comportamiento, pero no siempre aciertan, generando en ocasiones falsos positivos (que detecta una amenaza cuando no la hay realmente).Si el malware está bien diseñado por los ciberdelincuentes pensando en su objetivo (suponiendo que sepa qué antivirus/antimalware/medidas de seguridad utiliza), podrá orientarse específicamente a ser indetectado por él.Una recomendación obvia es, por tanto, disponer de mecanismos de seguridad y software actualizado tanto en equipos de usuario como servidores (Windows, Linux, macOS) para que los atacantes no puedan aprovechar vulnerabilidades y así infectarlos.

- Es necesario concienciar a todos y cada uno de los empleados de la importancia de la seguridad en la organización y enseñar mejores prácticas, definiendo protocolos, reglas, procedimientos, etc. y más incluso ahora que los empleados se conectan a la red desde múltiples dispositivos (móvil, portátil, fijo…) e incluso a distancia a través de una VPN.

- Utilizar políticas de contraseñas robustas y que éstas se cambien con frecuencia.

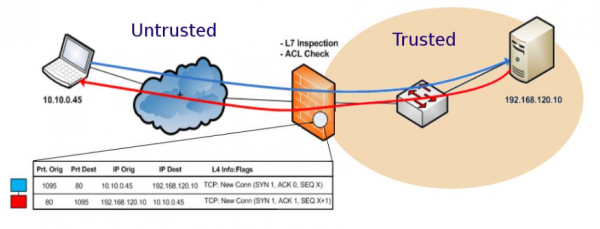

- Instalar un firewall (cortafuegos) corporativo, que aísla la red de la organización del exterior y, bien configurado, puede llevar a detectar los APTs a través de los ataques realizados, ya que se pueden llegar a controlar lo que entra y lo que sale de la red, monitorizando el flujo de los datos de entrada (inbound) y el de salida (outbound), aunque muchos cibercriminales usan los puertos 80 y 443 (http y https) para sus conexiones, lo que hace que despierten menos sospechas.

- Realizar un análisis del tráfico para detectar anomalías o intrusos en la red utilizando IDS – Sistemas de Detección de Intrusos – Intrusion Detection System- o IPS, sistemas de prevención de intrusos – Intrusion Detection Systems- para localizar atacantes realicen ARP spoofing, Rogue DHCP server o ataques de otro tipo.

- Instalación de HIDS (sistemas de detección de intrusos basados en host – Host based intrusion detection systems), que son agentes que se instalan de individualmente en cada equipo y monitorizan el estado del sistema, alertando de posibles amenazas.

- Instalación de herramientas que reduzcan la probabilidad de que se exploten las vulnerabilidades de un cierto programa. Tal y como comentaba antes, muchas intrusiones en la red provienen de spear phishing y de utilizar fallos de las aplicaciones para infectar al atacante. Herramientas como EMET (Enhanced Mitigation Experience Toolkit y la guía de usuario de EMET) permiten reducir las probabilidades de que un atacante ejecute código malicioso a través en un cierto programa.

- Utilizar otras herramientas como Honeypots (tarros de miel) que son sistemas especialmente diseñados para ser atacados (con alguna vulnerabilidad conocida) pero cuyo objetivo es ser un señuelo para que se detecte la intrusión. Honeynets es un equivalente pero son auténticas redes de señuelos falsos, IOC (indicadores de compromiso) por las que mediante unos esquemas XML pueden llegar a detectarse ataques de APT, etc.

Dado que cada ataque puede ser muy diferente, es complicado establecer métodos generales que sean válidos para todos los casos. Como en cualquier escenario, es necesario crear una evaluación de los riesgos y poner las contramedidas adecuadas según lo que ocurriría en caso de que los cibercriminales consigan sus objetivos.

En cualquier caso, es muy conveniente saber qué es una APT y que ya no solo afecta a las grandes organizaciones o gobiernos sino que todos en mayor o menor medida podemos vernos afectados.

muchas gracias, informacion interesante, desconocida para mi

Gracias.

Gracias por la información

Excelente informacion

Muchas gracias