Qué es el phishing, por qué funciona y cómo protegerse de los últimos ataques

¿Qué es phishing? Es una táctica que persigue engañar al receptor de una comunicación (correo electrónico, SMS, mensaje instantáneo por WhatsApp, etc.) para que proporcione ciertos datos confidenciales que pasarán a manos de los delincuentes.

¿Por qué hablar de nuevo del phishing cuando su primera aparición fue en enero de 1996, hace más de 25 años y ya hablé de esta amenaza hace 16 años Pescando en la red… a inocentes (n-ésima amenaza)? Porque sigue estando de plena actualidad, es muy utilizado y los usuarios seguimos cayendo porque cada vez es más sofisticado y está cada vez mejor hecho.

El phishing

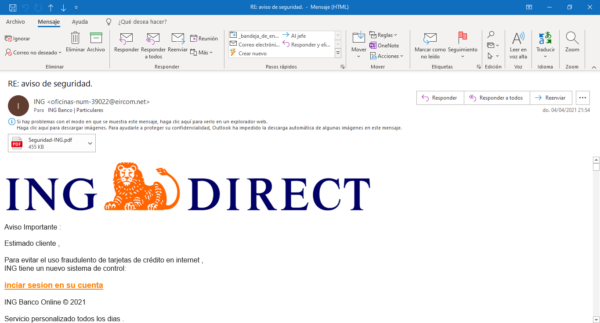

La amenaza llega normalmente en forma de correo electrónico u otro medio electrónico de una entidad bancaria (en la que podemos tener cuenta o no) u otro servicio (como PayPal, Facebook, Twitter, eBay, Amazon, etc.). En este mail se nos informa que por cuestiones de mantenimiento, para mejorar la seguridad, porque ha habido actividad inusual, porque está pendiente un abono de dinero o con cualquier otro pretexto solicitan que o bien se introduzca en un formulario presente en el email nuestro nombre de usuario, contraseña y datos y se envíe, o bien se haga clic en una dirección de Internet que parece totalmente legítima, digo “parece” porque realmente no abre a la página web en cuestión de la entidad supuestamente remitente sino a una réplica exacta de la misma (mismo logo, colores, imágenes…) que los delincuentes han clonado en un servidor propio. Es más, existen múltiples herramientas gratuitas para realizar este tipo de ataques que permiten crear una página web con la misma apariencia exacta que otra operativa en Internet sin conocimientos de programación y en cuestión de segundos.

En el momento en el que se envían a través de la página fraudulenta los datos de acceso pedidos (en caso de tener por ejemplo una clave de firma con varias posiciones, no es extraño que soliciten varias de ellas o incluso todas) pasan a manos de los ciberdelincuentes, que los usarán para robar dinero, tener acceso a la cuenta u otros cometidos según sus intereses (nunca los nuestros). En algunos casos puede que las campañas de phishing sean dirigidas a personas concretas (spear-phishing o phishing dirigido alguien concreto) para obtener de ellas ciertos datos, que pueden ser por ejemplo usadas para lanzar ataques contra empresas o APTs.

A modo de resumen, en el caso del email como gancho, para que una campaña de phishing tenga éxito, el receptor del correo electrónico tiene que:

- Recibir el email (que llegue a la bandeja de entrada) si no hay mecanismos de filtrado que lo limiten como luego veremos

- Fijarse en el correo debido a quién lo manda aparentemente o el asunto, como se comentará en los siguientes puntos.

- Abrir el correo

- Leer el correo e intentar captar la atención de la persona y que realice la acción que será…

- Hacer clic en el enlace malicioso y visitar el destino, que a su vez debe ser convincente para que la víctima…

- Proporcionar la información requerida

A simple vista parece que que una persona llegue a concluir el proceso es complicado y sobre todo largo, pero ocurre según las estadísticas mucho más frecuentemente de lo se podría esperar, de hecho, en 2016, 7 de cada 9 incidentes de ciberseguridad estaban relacionados con el phishing, con unas pérdidas estimadas en España de unos 64 millones de euros en 2015.

¿Por qué tras más de 25 años de phising, sigue siendo eficaz cuando todos tenemos claro en qué consiste?

Los sistemas de detección y prevención del phishing no son 100 % efectivos

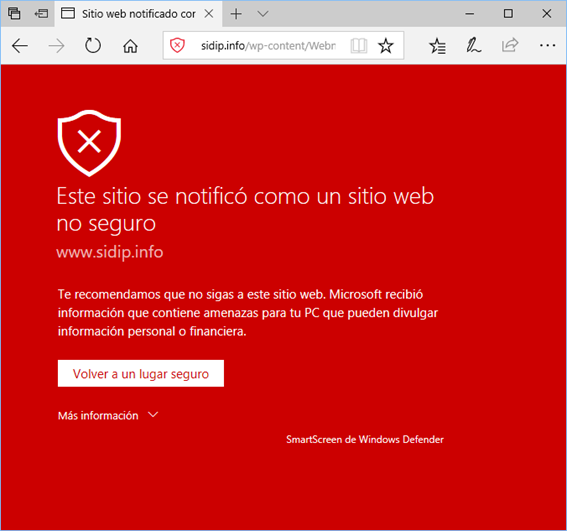

Gmail, Outlook, etc. cuentan con mecanismos para filtrar automáticamente los correos con phishing. Windows en sus últimas versiones cuenta con SmartScreen que monitoriza en tiempo real las direcciones que visita el usuario y que puedan ser webs de phishing, etc. bloqueándolas. Otros sistemas operativos tienen mecanismos similares e incluso los diferentes navegadores (Edge, Firefox, Chrome, etc.) incluyen sus propios mecanismos de protección frente a estas amenazas con avisos más o menos llamativos:

La cuestión es que puede ser que una nueva campaña de phishing no sea reconocida por los servidores de las diferentes empresas hasta que pase un tiempo y con eso juegan los malhechores.

En el caso de phishing por SMS, llamadas, etc. puede que incluso no haya mecanismos de detección y prevención más que el navegador final que cargará la página.

Si no existen mecanismos de filtrado o bien éstos no reconocen el mensaje como malicioso, llegará a la bandeja de entrada de la posible víctima.

Ignorancia o falta de “educación” (en temas de seguridad)

Un elemento importante es sin duda la falta de “educación” en temas de seguridad en Internet. a pesar de lo que parece, muchas personas ignoran amenazas como el phishing a pesar de que tiene ya unos cuantos años (por ejemplo hace casi 16 años escribía sobre esto en este mismo blog alertando de la amenaza), los problemas que pueden venir derivados de usar contraseñas poco seguras, descargar programas de Internet de dudosa procedencia sin la menor medida de seguridad, consecuencias y efectos de los virus y/o de no tener antivirus o tenerlo sin actualizar, conectarse a redes Wi-F públicas no seguras, etc.

No obstante, la formación en temas de seguridad en Internet no es algo tan habitual como debería ser y en muchos casos ni siquiera obtiene buenos resultados. Los especialistas recomiendan que la formación (sobre todo en empresas) en este sentido sea:

- Interesante: las formaciones deben atraer la atención de los usuarios y relacionar los riesgos con su vida y actividad diaria.

- Frecuente: una formación al año no es suficiente para que la persona incluya hábitos de seguridad en su día a día. Es recomendable que tengan lugar en diferentes momentos con una mayor frecuencia.

- Recordar y hacer que la seguridad sea un elemento cotidiano: conviene enviar recordatorios por correo, notas en los tablones, post-it en el monitor, etc. que traigan a la memoria de manera continua lo que se quiere tener presente.

- Probar: para asegurarse que los usuarios son conscientes de estos temas y no van a “caer”, es recomendable realizar campañas controladas para saber quiénes ya han asimilado la información y quiénes no, y repetirlo frecuentemente. En caso de que ciertas personas siempre caigan en el phishing, conviene proporcionales una formación especial. Este tipo de auditorías/pruebas al igual que las demás no solo se aplican al phishing sino a otro tipo de amenazas de todo tipo como puede ser la ingeniería social, el phishing por teléfono, etc.

- Incentivar y animar a los que son responsables en materia de seguridad, reconociéndoles el valor adicional que aportan al trabajo diario.

Creencia en que las amenazas no son reales

Relacionado con lo anterior, y aun sabiendo de la existencia de estas amenazas, a veces se percibe como algo lejano, no real, casi “de película” y que no le pasa a las personas normales.

Apariencia legítima de las comunicaciones

En muchos casos los mensajes parecen legítimos: según algunas fuentes, el 95 % de los ataques de phishing se dirigen a las personas y no a explotar vulnerabilidades de los sistemas.

Eso implica que, por ejemplo, los correos deben parecer auténticos: logotipos, URLs “parecidas” o disimuladas ocultando la dirección maliciosa en un texto que aparenta ser legítimas y por supuesto la “landing page” maliciosa debe imitar casi perfectamente la web a suplantar para que la persona no dude en introducir la información.

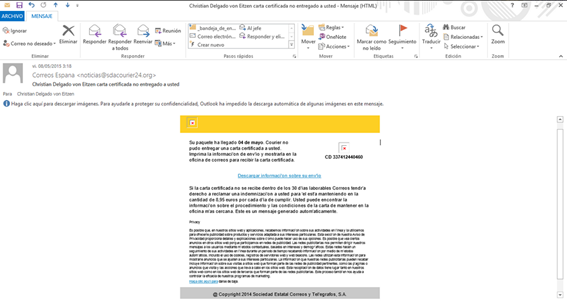

Este ejemplo de email no es un phishing sino un correo real con enlace a Cryptolocker (ransomware/malware) que recibí hace un tiempo. Si uno se fija bien, el texto tiene algunos giros y palabras que no suelen ser habituales en español, pero si alguien espera recibir algo de Correos, no es extraño que crea que es legítimo y haga clic en el enlace (como de hecho hizo una compañera de trabajo no una sino tres veces a pesar de estar alertada de este ransomware -afortunadamente para ella lo hizo en el iPhone-):

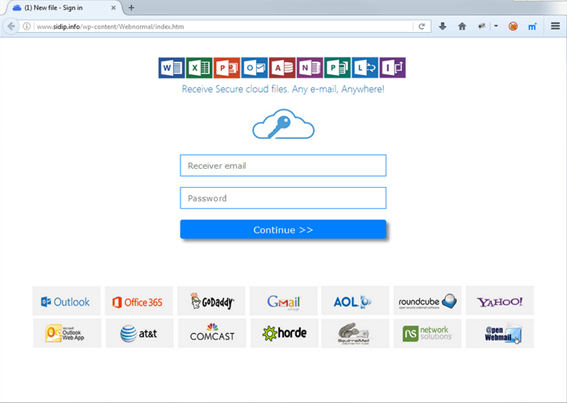

Ejemplo de páginas “maliciosas” como páginas de destino de las campañas de phishing (un ejemplo curioso, ya que desde un único punto se puede, en teoría, entrar en diferentes servicios, algo bastante inverosímil):

Relación con las circunstancias de la víctima

Los mensajes maliciosos que tienen más probabilidad de lograr su objetivo poseen alguna relación con la víctima o sus circunstancias. Muchas campañas de phishing son indiscriminadas y llegan a diferentes perfiles. No así las de spear phishing que están dirigidos a personas, grupos o entidades concretas.

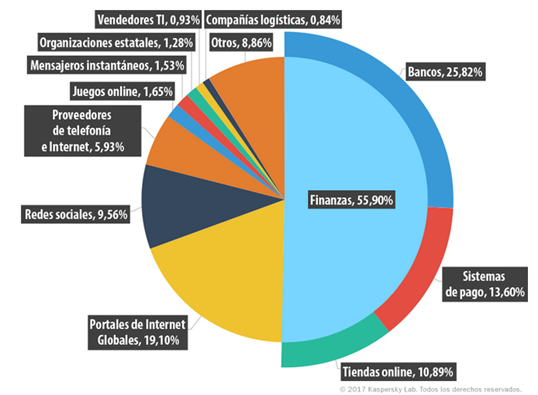

Según Securelist, más de la mitad de las detecciones del sistema Antiphishing hacían referencia a páginas pertenecientes a las categorías “Bancos” (25,82 %), “Sistemas de pago” (13,6 %) y “Tiendas online” (10,89 %). La categoría “Finanzas” representó poco más del 50 % de los ataques de phishing

Esto es hasta cierto punto lógico, ya que no es extraño recibir mensajes legítimos del banco por ejemplo, y dependiendo de la información que facilitan, pueden resultar alarmantes, lo que provoca que la persona lo crea y no solo visite la página maliciosa que simula ser la de su entidad, sino que además introduzca la información legítima (por ejemplo, entre enseguida en su cuenta ya que hemos detectado una actividad irregular y la hemos suspendido).

“Clásicas” son las campañas de phishing cada año cuando hay campaña de la Renta y no son raros los mensajes (incluso por SMS) u otros medios en los que se pide más información a la víctima, se le notifica que tiene pendiente el abono de lo que le sale a devolver y que introduzca su tarjeta de crédito para hacerlo, etc. (algo obviamente falso y que envía a los malhechores los datos de la tarjeta que acabarán usándola o vendiéndola en la Deep web).

Los mensajes que no provienen de proveedores conocidos por ejemplo (en mi caso recibo diariamente mensajes del Banco de Santander de Brasil en brasileño) son descartados con mayor facilidad porque no tienen nada que ver conmigo.

Proceden de una persona cercana/conocida/familiar

Es un punto muy relacionado con el anterior, pero a la vez un poco diferente. Previamente se ha comentado que pueden proceder de bancos, entidades de pago, diferentes empresas como Apple, Microsoft, etc. que, aunque conocidas, no están en el círculo personal de la víctima.

Los mensajes que sean realmente proceden del equipo de un contacto (debido a una infección por un virus o malware) o que aparenten ser de él tienen muchas opciones de ser abiertos y leídos. Al confiar en el supuesto remitente, es más fácil creer lo que dice e incluso llegar a hacer lo que pide.

Exceso de autoconfianza

Según estudios de Huffman y de Wang y, por mi experiencia personal he visto que en muchos casos (me incluyo) las personas nos sentimos, aun sabiendo que existen estas “amenazas”, falsamente seguras y tendemos instintivamente a creer que las comunicaciones son seguras y que no va a pasarnos nada. Desde un punto de vista psicológico, lo contrario sería admitir que somos en todo momento vulnerables y eso transmite inquietud.

Pensamos también que controlamos la situación y que en caso de haber “algo raro” nos daríamos cuenta (o nuestro PC, antivirus, etc.).

Por vergüenza/no molestar

Otra posible razón por la que las personas caen en los phishings es afín al punto anterior pero con otro matiz: por simplemente no atreverse a preguntar a otros si es real o no para no quedar mal o parecer tonto.

Puede ser que tenga alguna duda de la autenticidad, pero ¿y si es verdad? Ante la duda de si consultar a otra persona, quedando potencialmente como un “ignorante” (o incluso por no querer molestar) puede que la víctima prefiera creer el mensaje y caiga en la trampa.

Despierta sentimientos en la víctima

Esta razón no excluye las anteriores sino que las complementa. Si el mensaje recibido contiene una información que de alguna manera consigue despertar un sentimiento (tanto “bueno” -curiosidad, interés, risa, etc.- como “malo” -miedo, incertidumbre, duda, inquietud, etc.), es posible que la víctima lo crea y haga lo que el malhechor quiere.

Especialmente relevantes deben ser los que evocan al miedo (perder dinero, que le suspendan el correo de Gmail/PayPal/…, perder el acceso a Facebook, no poder recibir lo que sale a devolver en la declaración de la Renta, que el banco informe que hay actividad sospechosa en la cuenta, etc.).

Esos sentimientos lo más habitual es que generen inquietud y nervios (según el mensaje transmitido) y si la víctima no se para a pensar fríamente, puede que caiga con mayor facilidad.

Falta de tiempo/prisa

Es una causa para caer en los phishings: se recibe un mensaje mientras se está con varios temas de manera simultánea. Sin demasiado tiempo para pensar, simplemente y en conjunción con una o varias de las causas anteriores (despierta sentimientos, autoconfianza que no va a pasar nada, parece provenir de una fuente de confianza, etc.).

No leer

Relacionado con lo anterior, pero no necesariamente por falta de tiempo, en muchos casos las personas no leen. Como mucho en zigzag y sin demasiado cuidado, de ahí que ante la duda, se haga clic en el enlace y como la página parece legítima, no hay razón para no introducir los datos que pide.

Malhechores difíciles de localizar y bajas barreras de entrada

Además de la parte de las víctimas, el phishing sigue siendo activo e incluso rentable porque apenas hace falta inversión para lanzar una campaña. Unas direcciones de correo electrónico (por ejemplo) compradas en la Deep web, o números de teléfono (incluso casi se puede hacer al azar) o bots que manden mensajes en redes sociales por poner algunos casos, una página web más o menos bien hecha que simule la página destino y un correo bien diseñado y con gancho es todo lo que se necesita junto a un servidor. Incluso se puede contratar en modalidad de crimen como servicio.

Por supuesto, cuanto más sofisticado, mayor es el coste, pero por lo general imagino que compensará hacer ataques espontáneos usando diferentes cuentas y servidores para “pescar” a cuanta más gente, mejor, por lo que hay apenas barreas de entrada y seguro que hay incluso herramientas para hacer este tipo de ataques.

También debe ser complicado localizar a los ciberdelincuentes y más todavía si están en otros países con los que hay más o menos acuerdos de intervención policial/extradición, diferentes marcos legales con lo que no sé si se llegará al final de todos los incidentes y considero que las fuerzas de seguridad deben estar más pendientes de otro tipo de delitos más graves como la pornografía infantil, amenazas terroristas, etc.

Por todo esto, es una amenaza difícil de atajar y que requiere la colaboración de todas las partes (posibles víctimas, fuerzas de seguridad, proveedores de servicios, etc.).

Recomendaciones contra el phishing

Es por ello que N-U-N-C-A se debe hacer caso a este tipo de emails o comunicaciones y menos aún rellenar los datos que solicitan. En caso de hacerlo (por despiste o inercia), conviene notificarlo al banco o entidad relacionada cuanto antes y cambiar las claves de inmediato.

Es cierto que hace unos años, el estilo y redacción de los mensajes fraudulentos era bastante malo, con giros lingüísticos extraños y palabras poco utilizadas, pero han mejorado mucho recientemente y aún los más especialistas, en ocasiones, dudan.

Lo “positivo” de esta ciberamenaza es que esas páginas falsas que recopilan datos deben residir en algún servidor web, por lo que sí existe un punto al que los delincuentes deben acceder. Los cuerpos y fuerzas de seguridad, así como diferentes empresas investigan y cierran estos servidores y demandan a los dueños si es posible (que no tienen que ser necesariamente los que han organizado el delito), ya que en muchos casos puede que estén en servidores con páginas web que contenía una vulnerabilidad y ha sido explotada para instalar una web maliciosa que alberga el phishing.

Paralelamente, los bancos sobre todo (por la cuenta que les trae) y múltiples empresas están muy concienciados enviando avisos y alertas en sus webs a los clientes para que estén atentos a cualquier intento de phishing y mejoran la seguridad de sus páginas solicitando claves aleatorias (para que aunque sean capturadas no sean válidas en todos los intentos) o pidiendo una segunda contraseña dentro de la web para confirmar la operación que se desee realizar, vía SMS, app del banco, apps como Microsoft Authenticator o Google Authenticator como segundo factor de autenticación (a pesar de que no soy nada partidario de instalar apps de bancos en el móvil por toda la información que recopilan).

Personalmente recomiendo utilizar como segundo factor de autenticación tókenes físicos como los comentados en este artículo sobre el segundo factor de autenticación, si bien todavía no se pueden usar en todos los servicios online. Diariamente se nos dice que «gracias a la app del banco Blablabla» puedes hacer las operaciones en cualquier parte usando la app y cada vez que lo oigo o alguien me lo dice le pregunto ¿y eso es bueno? Yo no quiero poder hacer una transferencia cuando estoy en la calle o viajando en el autobús. Normalmente puedo esperar a llegar a casa, donde tengo más privacidad e, incluso, saber que solo se pueden hacer desde casa, me transmite una mayor tranquilidad, por lo que un elemento que tengo físicamente, junto a contraseñas robustas y diferentes, es una combinación más que recomendable.

Diariamente recibo mensajes con phishing y, ante la más mínima duda, los borro sin consideración, pero en más de una ocasión he dudado de alguno. Es siempre recomendable ubicar el cursor sobre los enlaces para ver a qué página web apuntan, aunque eso no es 100 % fiable, ya que hay maneras de aparentar que una dirección web parezca legítima usando, por ejemplo, caracteres similares (por ejemplo OPENBANK y 0PENBANK), por lo que la mejor recomendación es siempre obviar el mensaje de correo electrónico por muy atractivo que sea (por ejemplo, ahora que hay campaña de la declaración de la Renta en España, suele haber correos electrónicos suplantando a Hacienda).

Un punto importante es que hay que tener en cuenta que los ciberdelincuentes pueden contar con solo una dirección de email, pero quizá posean más datos (nombre completo, teléfono, dirección, etc.) extraídos de filtraciones de datos o de ataques previos, por lo que nunca hay que confiarse por más que parezca un mensaje legítimo, ni siquiera aunque parezca provenir de un amigo, conocido o compañero de trabajo. El phishing sigue muy activo y conviene ser muy cauto con él.

Muy bueno como siempre y muy completo. Precisamente ayer me llegó un mail de mi banco habitual diciendo que habían visto una actividad sospechosa pero la redacción y apariencia del mail eran casi perfectas y como tu explicas también venían los datos que aparentaban ser legítimos incluyendo enlaces a la página de verdad y lo borré porque si no te lo enviaría. Hay que tener mucho cuidado y sobre lo de los tókenes físicos y las apps de los bancos estoy muy de acuerdo yo siempre tengo un portátil que es donde hago las operaciones bancarias y el móvil lo dejo para el SMS o las apps si no queda otra opción. Fantástico artículo como siempre. Ha valido la pena la espera.

Parece mentira, pero es verdad

Gracias, Mario

Brutal y muy real y totalmente de acuerdo con tus reflexiones!!!!

Gracias, Roberto

Es terrorífico que mediante cosas tan cotidianas como recibir un e-mail, mensaje… Pueden engañarnos. Personalmente no conocía el phishing, pero ahora voy ha tener mucho cuidado. Muchas gracias por la advertencia.

Gracias por el comentario.

Esta técnica se extiende cada vez más y hay que tener mucho cuidado. Lo has explicado muy bien.

Gracias.

Gracias Christian, me llegan un montón de correos de bancos y demás cosas. Gracias por arrojar luz.

Muchas gracias por este articulo muy bien hecho!